DevSecOps: quebrando os mitos da segurança em containers

Os containers são claramente atraentes para as empresas e as equipes de desenvolvimento que desejam entregar e iterar projetos de forma mais rápida e eficiente. Isso é obtido através de implementações mais consistentes e sucessivas, rollbacks rápidos e formas mais simples de orquestrar e escalar aplicações distribuídas.

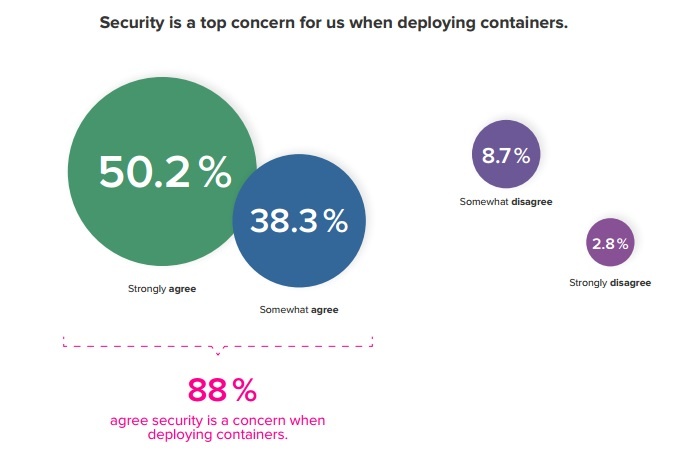

Uma pesquisa [figura abaixo] realizada entre a comunidade DevSecOps mostra, no entanto, que a segurança é muito relevante para as organizações interessadas em implementar aplicações conteinerizadas. Embora a questão levante preocupações, a segurança sem dúvida é relevante para a conteinerização tanto no sentido positivo como negativo. Sendo assim, como os containers podem introduzir e resolver desafios comuns de segurança?

Quebrando os mitos

Há muitos mitos sobre a segurança dos containers. Embora existam ameaças comprovadas, por exemplo, de invasores atacando container daemons de várias maneiras, quando consideramos ambos os lados, os containers são um benefício para as organizações preocupadas com a questão da segurança. Em princípio, aplicações em containers oferecem dezenas de maneiras diferentes de introduzir novas abordagens de segurança que reduzem os vetores de ataque e minimizam as áreas de ataque.

O que as organizações precisam é de muita educação – primeiro, para colocar alguns dos mitos de lado e, em seguida, educar sobre como alcançar a segurança em containers da maneira ideal.

Aprimorando a segurança em containers

Há muitas abordagens que as equipes podem adotar para maximizar a segurança em um ambiente de container.

Menos privilégio

Por padrão, os containers adicionam camadas de proteção e sandboxing ao redor de um processo. Essas proteções garantem que os processos não possam interagir com outros ou com o sistema operacional do host subjacente de nenhuma outra forma que não seja explicitamente permitida. Por padrão, as plataformas de container são bloqueadas, mas pode haver restrições adicionais aplicadas no momento em que o daemon ou o container são iniciados.

Reduzindo a área de ataque

Ambos os containers e outras partes na plataforma, como o daemon ou o orquestrador, também devem ser configurados reduzindo ao mínimo a possibilidade de ataque.

Registro de container

As empresas querem garantir que o software malicioso, não testado ou não licenciado não entrem na organização. Para isso, implementam um registro privado da empresa como um armazenamento central de containers. Esses containers podem então ser validados, escaneados e configurados com os controles de acesso adequados para garantir uma única fonte “da verdade”.

Sign in

As plataformas de orquestração de containers irão integrar mecanismos de sign in para garantir que sejam executados apenas códigos confiáveis dentro dos limites da organização.

Os 88% devem ficar preocupados?

A pesquisa mostra que 88% das pessoas têm algum grau de preocupação em torno da segurança dos containers. Este breve artigo mostra, no entanto, que existem muitos mitos que levam a preocupações de segurança e muitas opções em como é possível implementar uma plataforma de containers para adicionar segurança a um novo ambiente.

Fonte: DZone.com

Gostou do conteúdo? Tem alguma dúvida? Entre em contato com nossos Especialistas Mandic Cloud, ficamos felizes em ajudá-lo.